Terrorismo di matrice islamica e criminalità organizzata. Mondi apparentemente lontani ma che prima o poi entreranno a contatto. Con la possibilità per i terroristi di assumere professionisti del crimine come “sub contractors”. L’allerta arriva dall’ultimo rapporto sul cyber-terrore dell’Istituto internazionale per il Contro-Terrorismo (Ict). Ma non è la sola minaccia analizzata dagli esperti. Fra gli scenari futuri delineati nel report i rischi per le infrastrutture critiche, il finanziamento ai gruppi del terrore del Califfato e la tendenza, confermata dallo studio, all’uso di itinerari web più nascosti. Darknet e Tor su tutti. Un’analisi che dipinge un ritratto dei comportamenti dei terroristi islamisti e delle strade percorse per evitare di essere intercettati dal contrasto.

Sono molti i trend registrati e presi in esame dall’Ict nello studio sull’attività terroristica online.

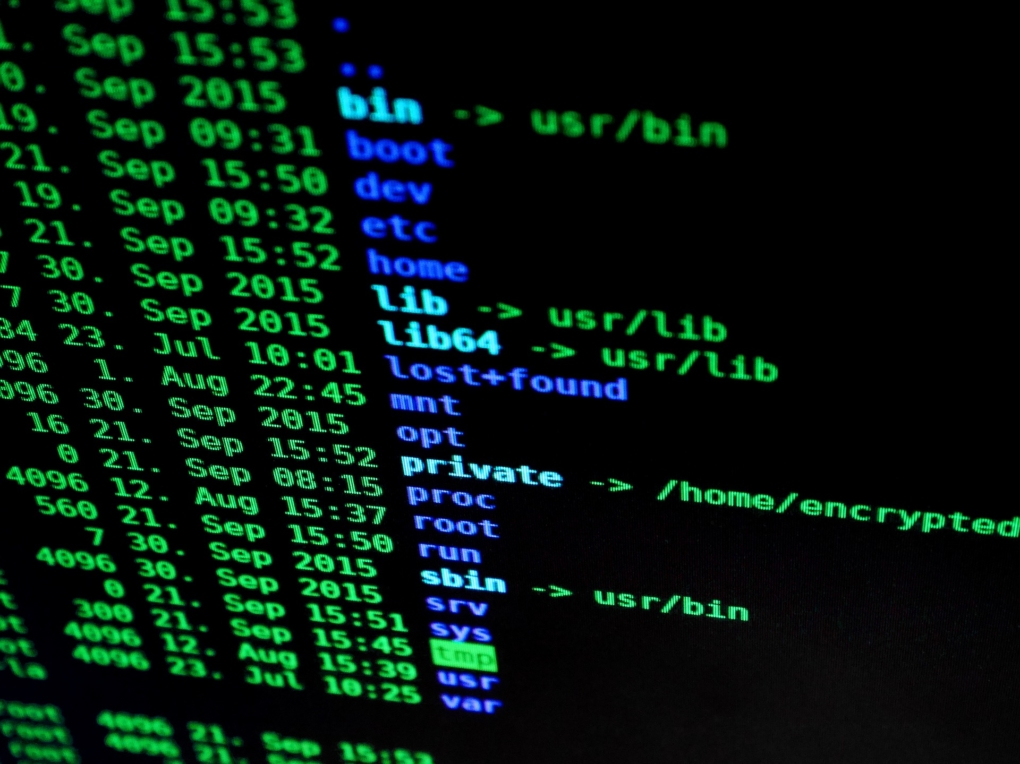

La tecnologia di decrittazione è cresciuta negli anni e le chat non sono più facilmente occultabili, ma gli attivisti hacker dell’Isis sembrerebbe abbiano risposto trovando delle contromisure. L’uso di software e app, come Telegram, hanno incrementato il livello di mimetizzazione delle discussioni fra affiliati alle organizzazioni terroristiche, ma non sempre riescono a nascondere i contenuti che mirano alla radicalizzazione dei lupi solitari. La propaganda online infatti vive di questa antitesi: diffondere a larga scala un messaggio senza però che questo venga intercettato.

Nell’era del Califfato anche il metodo di reclutamento è di conseguenza cambiato. Cosa che ha portato anche a qualche contrasto con Al Qaeda, organizzazione molto vicina a un’elite militare e lontana dallo spirito anarchico dell’Isis. Una tendenza, quella dei seguaci dell’autoproclamato Stato Islamico, facilmente rintracciabile, come sostiene l’Ict, dalle modalità di reclutamento su Twitter e Facebook.

Allerta invece sulle possibili connivenze fra criminalità organizzata e Isis, un sodalizio già emerso in ambito reale. Secondo quanto afferma l’Ict i collegamenti ancora non sono così saldi da permettere una saldatura fra due organizzazioni in ambito cybercrime. Ma l’attività di radicalizzazione in carcere e la comunanza di obbiettivi potrebbe favorire uno scambio di know how e uomini per portare a termine azioni terroriste.

Il report dell’istituto si concentra in tre macro aree di analisi: l’ambito operativo, offensivo e difensivo.

Il primo fa riferimento alle tecniche, indirizzate per lo più alla propaganda, utilizzate dall’Isis per diffondere il suo messaggio e creare seguaci in Europa. Al fine di incrementare l’attività dei lupi solitari. Ma non manca una disamina su come i flussi di denaro si spostano da un conto a un altro. Attività non più svolta da enti statali, bensì da donatori nascosti fra le pieghe del diritto alla privacy in ambito finanziario in vigore in Europa. Spesso infatti la percezione, non l’effettività, di un sicuro anonimato spinge i finanziatori a credere che le carte prepagate siano più sicure per il loro carattere di difficile tracciabilità. In questo senso l’utilizzo della Darknet è notevolmente incrementato nel biennio 2015-2016.

Gli studi sull’ambito offensivo invece si soffermano su come l’apparato web del Califfato, attraverso gli appoggi di hacker e associazioni di pirati informatici, attacca i social network diffondendo il messaggio e operando il martellamento propagandistico su Twitter e Facebook.

L’analisi degli esperti sulla minaccia che corre da un server all’altro si ferma infine sull’aspetto di difesa dalla risposta data all’attività web dell’Isis. Detta risposta degli utenti è influenzata tutt’oggi da una mancata organizzazione sovranazionale. Sono molte infatti le comunità che si organizzano per fare contro-campagne della propaganda Isis. Anonymous è una di queste.

L’Ict ha poi rilevato che anche le comunità musulmane moderate hanno iniziato a contrastare sul web le iniziative proselitiste del Califfato, inducendo i fedeli islamici a non seguire la via segnata dagli uomini di Al Baghdadi. A questo punto fra gli affiliati all’Isis è cresciuta la diffusione di manuali e di memorandum che invitano alla prudenza. L’uso di tecnologie che evitino la decrittazione attraverso l’autodistruzione delle chat è diventato un mezzo utile agli aspiranti lupi solitari per evitare di essere fermati sul nascere.

Una lotta in cui l’Occidente ancora sembra dover trovare le contromisure, in cui il campo di battaglia è scivoloso e asimmetrico. Un dato è certo. È una guerra che il Califfato sta conducendo già dentro i nostri schemi.